|

El estudiante, para superar esta asignatura, deberá demostrar los siguientes resultados

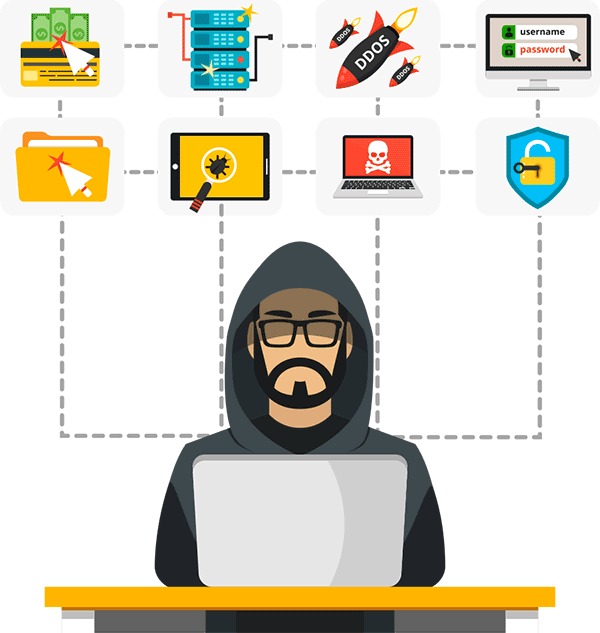

Introducción a la seguridad informática.

El valor de la información

Definición y tipos de seguridad informática

Objetivos de la seguridad informática

Posibles riesgos

Técnicas de aseguramiento del sistema

Criptografía clásica: Un primer acercamiento.

En la antigüedad

Cifradores del siglo XIX

Criptosistemas clásicos

Máquinas de cifrar (siglo XX) y estadística del lenguaje

Certificados y firmas digitales.

Distribución de claves

Certificación

Componentes de una PKI

Arquitecturas PKI

Políticas y prácticas de certificación

Gestión de una PKI

Estándares y protocolos de certificación

Ejemplo de un protocolo de seguridad:HTTPS, SSL, TSL, SSH

Seguridad en redes.

Aspectos de seguridad en las comunicaciones.

Debilidades de los protocolos TCP/IP.

Transmisión de paquetes y promiscuidad.

Redes locales (VLAN) y amplias (VPN).

Domicilios IP.

Vigilancia de paquetes.

Estándares para la seguridad en redes.

Vulnerabilidad de los protocolos inalámbricos WEP, WPA, WPA2.

Firewalls como herramientas de seguridad.

Tipos de firewall: de software y de hardware

Firewall de capas inferiores

Firewall de capa de aplicación

Firewall personal

Ventajas de un firewall

Limitaciones de un firewall

Políticas del firewall

Enlaces externos

Vigilancia de los sistemas de información.

Definición de vigilancia

Anatomía de un ataque

Identificación de objetivos

Reconocimiento inicial

Técnicas de recopilación de información y análisis forense

Escaneos

Identificación y ataques a puertos TCP/UDP

Identificación y ataques a servicios

Identificación de vulnerabilidades

Técnicas manuales

Técnicas automáticas

Actividades de infiltración

Sistema operativo

Aplicaciones

Bases de datos

Defensa perimetral

Creación de una DMZ

Antivirus

Nat

Proxy

|

- Profesor: Jósval Díaz Blanco